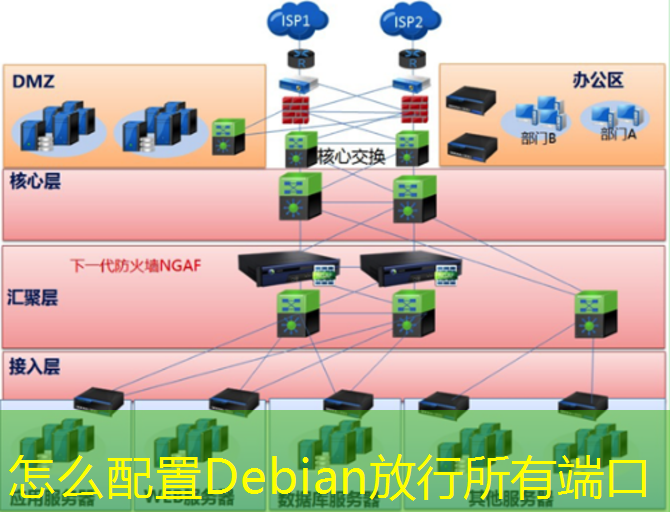

在服务器和网络技术的世界里,关于 Debian 系统放行所有端口的讨论一直存在。这种做法听起来简单直接,但背后涉及到复杂的安全考量和技术实现。直接切入主题, Debian 并没有默认放行所有端口,管理员需要手动配置防火墙规则来实现这一目标。

Debian 默认防火墙配置

Debian 系统通常使用 iptables 或 nftables 作为防火墙管理工具。默认情况下,Debian 的防火墙规则会限制入站连接,只允许已知的必要服务通过特定端口进行通信。这种策略有助于减少潜在的安全风险。

以 iptables 为例,Debian 默认的规则集通常只放行 SSH(端口 22)和 HTTP/HTTPS(端口 80/443)。其他端口默认处于封闭状态,需要管理员明确开放。

手动放行所有端口的方法

如果管理员确实需要放行所有端口,可以通过修改防火墙规则来实现。以下是使用 iptables 放行所有入站连接的示例命令:

sudo iptables -P INPUT ACCEPT这条命令会将 INPUT 链的所有规则设置为接受(ACCEPT)状态,从而放行所有入站连接。但请注意,这种做法会显著降低系统的安全性,因为任何端口上的恶意攻击都可能成功。

安全风险与替代方案

放行所有端口会带来严重的安全风险,包括但不限于 DDoS 攻击、端口扫描和恶意软件入侵。因此,更推荐的做法是仅开放必要的服务端口,并配合其他安全措施,如入侵检测系统(IDS)和 Web 应用防火墙(WAF)。

对于需要高安全性的服务器环境,可以使用更精细的防火墙规则来控制端口访问。例如,只开放 SSH 和必要的服务端口,同时限制 IP 地址和协议类型。

如何验证防火墙配置

在修改防火墙规则后,可以使用以下命令验证配置是否生效:

sudo iptables -L -v -n这条命令会列出当前的防火墙规则,并显示每个规则的状态和匹配的连接。通过检查规则列表,可以确认是否已成功放行所有端口或仅开放了必要的端口。

使用 nftables 的替代方案

随着版本的更新,Debian 系统越来越多地使用 nftables 作为防火墙工具。nftables 提供了更高效和灵活的规则管理方式。以下是使用 nftables 放行所有端口的示例命令:

sudo nft add rule ip filter input acceptnftables 的语法和 iptables 不同,但功能相似。使用 nftables 可以更方便地管理复杂的防火墙规则集。

常见问题解答

为什么 Debian 默认不放行所有端口?

Debian 默认不放行所有端口是出于安全考虑。限制端口访问可以减少系统暴露在攻击下的风险,防止未经授权的访问和恶意活动。

放行所有端口会带来哪些风险?

放行所有端口会使服务器容易受到各种网络攻击,包括 DDoS 攻击、端口扫描、暴力破解和恶意软件传播。这会严重威胁服务器的稳定性和数据安全。

如何安全地开放必要端口?

安全地开放必要端口的方法是创建精细的防火墙规则,仅允许特定的 IP 地址和端口访问。例如,可以开放 SSH(端口 22)和 HTTPS(端口 443),同时限制访问来源 IP 地址,并配合使用防火墙管理工具如 iptables 或 nftables。

香港服务器租用

香港服务器租用